Uzyskaj dostęp do tekstów mężów w tajemnicy na iPada

Przecież jak zaczynała się chmura wszyscy krzyczeli ze do danych dostęp ma tylko klient. Kopanie się przez korporacje z rządem USA wychodzi zazwyczaj wszystkim tak samo.. Mają połamane nogi….

Zastanawia mnie — co może wyniknąć jeszcze z ataku elektromagnetycznego lub z bezpośredniego podpięcia się pod płytę. W końcu włączony IPhone działa, ma rozszyfrowany filesystem OS-a. Akcja ma na celu wzbudzenie w społeczeństwie przekonania, że służby powinny mieć dostęp do urządzeń obywateli. Jak widać po sondażach, działa. A czy nie mozna zrobic zrzutu calego telefonu i probowac go odszyfrowac brute force, ładując spowrotem obraz telefonu na okraglo, po kazdym 10 probie wpisania hasla iwykasowaniu jego zawartosci?

The Kitáb-i-Aqdas : Polski

Jak dla mnie to jest wstęp do gry politycznej o delegalizację skutecznego szyfrowania. Polityczna część FBI już wprost sygnalizowała, że im się to nie podoba i tak łatwo tego nie przełkną. Bez przesyłania zmodyfikowanego softu do FBI. A skoro tego nie robią to nie zależy im na zawartości pamięci nawet w porównywalnym stopniu co na backdorze. Czy istnieje sposób na odzyskanie telefonu bez konieczności utraty wszystkich danych? Czy da się odzyskać zdjęcia? Zamieszczając komentarz akceptujesz regulamin dodawania komentarzy.

Przez moderację nie przejdą: wycieczki osobiste, komentarze nie na temat, wulgaryzmy. Chcę otrzymywać powiadomienia e-mail o nowych komentarzach. Posłuchaj jednego z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie.

Wrocławski bloger opisuje tajemnice wrocławia |

Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. W ramach licencji możesz go zainstalować na 6 urządzeniach, więc zabezpieczysz sprzęt całej rodziny.

- Grzegorz Pietrzak zna tajemnice Wrocławia!

- Apple pozwane za śmierć w pożarze spowodowanym przez iPada.

- Najlepsza aplikacja do GPS Monitorowanie telefonu komórkowego.

- XXXTentacion i inni. Śmierć gwiazdy to najlepszy towar w muzyce?

Ma aż serwerów z 59 krajów, wiec jesteś w stanie wyjść na świat np. Pozwala na używanie torrenta. Nie trzyma logów, a siedzibę ma w Panamie, poza prawną jurysdykcją Polski. Wykupując go po tym linku , wspierasz redakcję Niebezpiecznik. Niebezpiecznik o bezpieczeństwie i nie FBI ma telefon, ale nie może się do niego dobrać Przypomnijmy pokrótce jak wygląda sytuacja. FBI jest w posiadaniu iPhona 5C terrorysty model A z chipem A6 pracujący pod kontrolą systemu operacyjnego iOS 9 — gdyby był to iOS w wersji poniżej wersji 8, problemu z dostępem do danych nie byłoby żadnego.

Telefon jest zablokowany, ale nie hasłem alfanumerycznym a maksymalnie 6 cyfrowym PIN-em. Ten model iPhona nie posiada czytnika linii papilarnych, więc nie można go odblokować przykładając doń palec martwego terrorysty. FBI musi więc odgadnąć PIN, ale ma tylko 10 prób, ponieważ na urządzeniu włączone jest zabezpieczenie polegające na kasowaniu danych po 10 błędnie wprowadzonych PIN-ach. Pamięć iPhona jest zaszyfrowana sprzętowym kluczem skojarzonym z tym konkretnym urządzeniem i nieznanym przez Appple, więc wykonanie tzw. Apple jak najbardziej może i tego dokładnie dotyczy nakaz załadować do pamięci ulotnej iPhona przełączonego w tryb DFU nowy firmware, który miałby wyłączyć funkcję kasowania nośnika po 10 próbach błędnie wpisanego kodu.

Problem w tym, że takiego backdoora wgrać na iPhona może tylko Apple, ponieważ oprogramowanie musi być podpisane kluczami firmy innymi słowy FBI nie mając tych kluczy, nie może samodzielnie wykonać takiego ataku. Taki backdoor zadziała na każdym iPhonie — fakt obecności lub brak tzw. Apple już wielokrotnie współpracowało z służbami i odblokowywało iPhony na ich żądanie , o czym informowaliśmy już 2 lata temu. Dotyczyło to jednak poprzednich modelów iPhona — od niedawna Apple robiło bowiem wszystko, żeby kontrolę nad danymi użytkowników przekazać w ich ręce założenie tej strategii jest proste: służby nie są w stanie zmusić Apple do przekazania kluczy kryptograficznych, skoro firma ich nie ma, bo tylko użytkownicy je posiadają, na swoich iPhonach zablokowanych tak, ze blokady bez współpracy właściciela telefonu nie da się obejść To może z racji braku współpracy Apple, FBI do tematu może podejść od drugiej strony?

Przecież iPhony tworzą kopie bezpieczeństwa w chmurze Apple… Metoda 1: Odzyskanie danych metodą na iCloud Do skonfigurowania i używania chmury Apple zachęcani są użytkownicy w trakcie pierwszego uruchomienia telefonu i potem podczas wielu innych okazji trzeba ją włączyć, aby korzystać m.

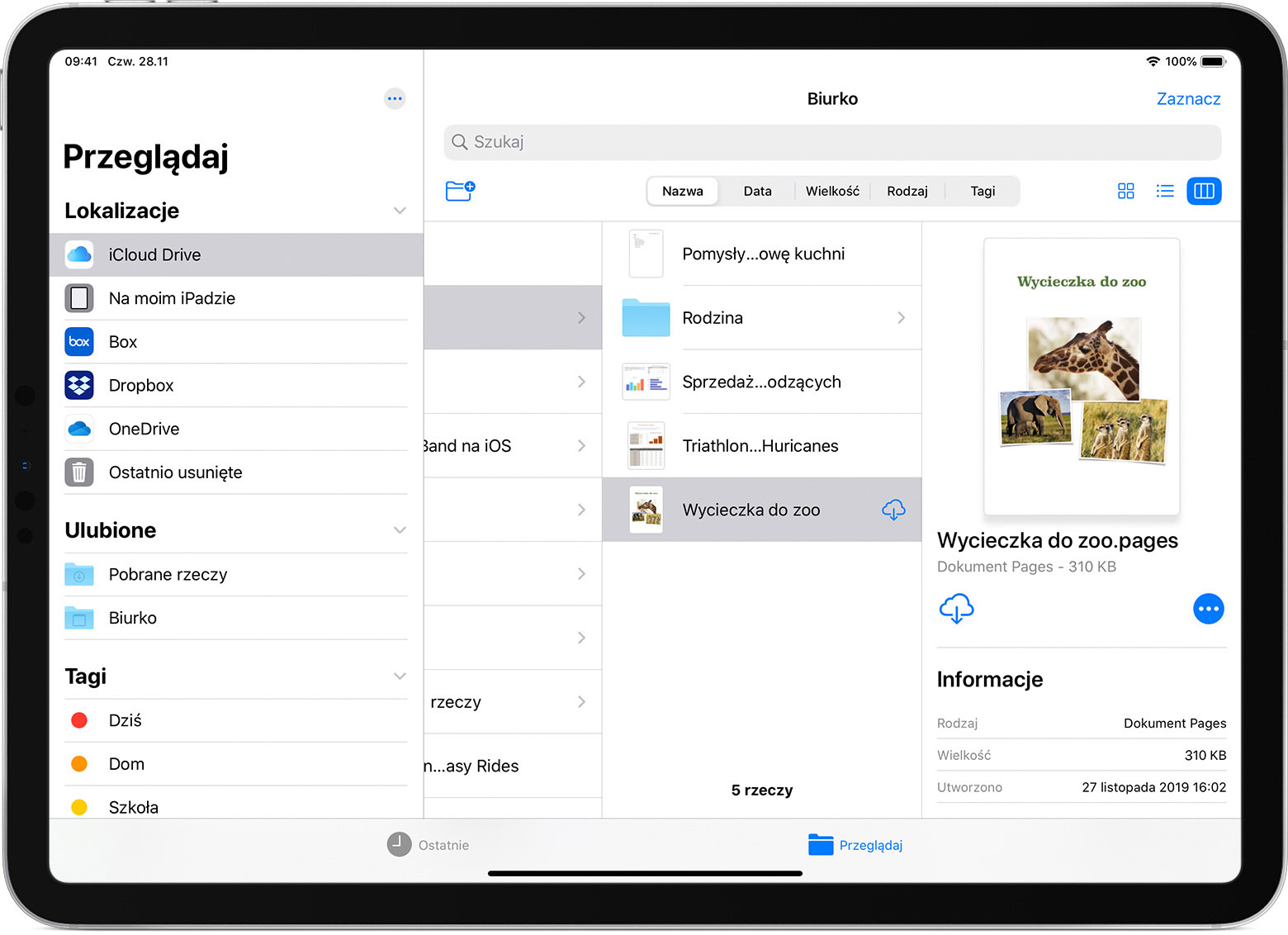

Można więc założyć, że większość użytkowników rzeczywiście korzysta z iClouda, co nie oznacza, że wszyscy automatycznie wykonują backup do chmury: Poprawne ustawienie iCloud na iPhonie :. Nie jest to żadną niespodzianką dla regularnych czytelników Niebezpiecznika — wielokrotnie pisaliśmy, że nie tylko Apple, ale również inni dostawcy chmury, w tym Google i Dropbox, mają dostęp do danych użytkowników przechowywanych na ich serwerach , a szyfrowanie jest często iluzoryczne. Tematykę bezpieczeństwa iOS i Androida , nie tylko pod kątem omijania kodu blokady poruszamy także w praktyce na szkoleniach z Bezpieczeństwa Aplikacji Mobilnych i Informatyce Śledczej techniki służb.

Oba odbywają się niebawem i są już tylko ostatnie wolne miejsca. Janycky Piotr Konieczny ZiemekZ Janusz AdNEt Harald Maciek DoMaciek Stef Haxor Andrzej Filip Taishan Mdl Hilary Marek JK Krzysztof Kozłowski Gal Marcin Robert MacieJ Johhny Dustie Piotr Twój komentarz Kliknij tu, aby anulować. URL :. Śledzę zagraniczne kroniki. To może wydaje się dziwne, ale to, co działo się we Wrocławiu przed wojna było bardzo wnikliwie opisywane w ówczesnym Timesie — mówi pasjonat wrocławskich tajemnic. Na swoim blogu umieszcza nie tylko jeżące włosy na głowie historie, ale także pokazuje, jak kiedyś wyglądały uliczki, budynki i inne zaułki naszego miasta.

Zabiera czytelników na wirtualne spacery w przeszłość, ale i zaprasza do zwiedzania współczesnego Wrocławia i szukania śladów po minionych latach. Dla potrzeb blogu uczy się języka niemieckiego. Wszystko po to, aby pojechać do Berlina i zgłębić tamtejsze archiwum. Grzegorz nie ukrywa, że największym zainteresowaniem śledzi się jednak kryminalne historie przedwojennego Breslau.

Tak jak choćby ta opisana przez Grzegorza sprawa: 5 czerwca roku dziesięcioletnia Erika Fehse i jej ośmioletni brat, Otton wyruszyli na prośbę dziadka po przesyłkę na Pocztę Paczkową przy ulicy Weiße Ohle dzisiejsza Janickiego. Dzieci miały do przebycia stosunkowo krótki odcinek drogi, ale nigdy nie dotarły do celu. Ich matka, Hedwig Fehse, zaniepokoiła się, gdy wieczorem jej pociechy nie wróciły do domu.

Nie miała łatwego życia, los ciężko ją doświadczył. Na wojnie w r.

Plus Minus

Byli wszystkim, co zostało jej na świecie. Tego samego dnia na kampusie Politechniki i w Parku Szczytnickim dokonano makabrycznego odkrycia.

- Zamów nasz wykład dla twojej firmy!.

- Zobacz nasze webinary!.

- Serwis sprzętów Apple (iPhone, iPad, MacBook).

- Wyłącz AdBlocka/uBlocka?

Późnym popołudniem przechodnie zauważyli pozbawione krwi i poćwiartowane części ciał dzieci. Zrozpaczona rodzina Fehse przeżyła prawdziwy szok, nie był to jednak koniec dramatu. Dwa dni później, 7 czerwca, dziadek otrzymał pocztą paczkę ze szczątkami wnuczki Do pracy natychmiast przystąpiła komisja morderstw wrocławskiej policji. W sprawę zaangażowano nawet Ernsta Gennata z Berlina, jednego z twórców współczesnej kryminologii. Zbadano dokładnie trasę dzieci z ich mieszkania niedaleko Königsplatzaż do samej poczty. Podejrzewam jednak, że tych planów nie kupuje zbyt wielu użytkowników. Produkty marki Apple, jak na polskie warunki i zarobki są i tak już bardzo drogie.

Jednak to nadal tylko dodatkowy rok. Po dwóch latach, gdy gwarancja i rękojmia przeminą, wszystkie naprawy musimy realizować we własnym zakresie. Również jeszcze podczas trwania okresu gwarancyjnego może się zdarzyć, że uszkodzimy sprzęt z naszej winy i serwis odmówi darmowej naprawy. Wtedy koszty przywrócenia urządzenia do działania mogą być spore. W obu przypadkach z pomocą przychodzą zewnętrzne serwisy.