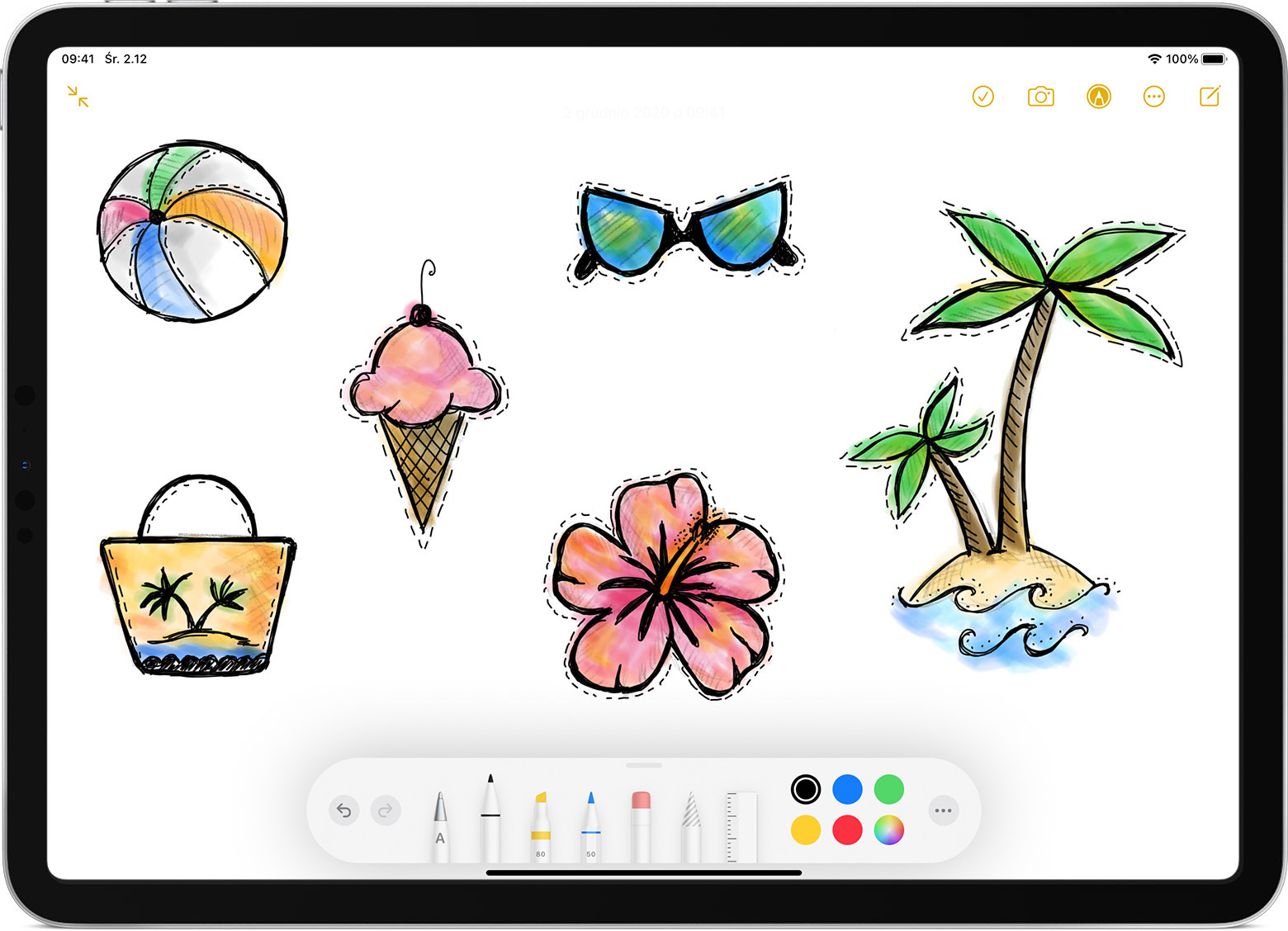

Nowy hakowanie tekstu na iPada

Harald, a czy możesz pokazac linijke w kodzie zrodlowym Signala, która odpowiada za przesyłanie kontaktów na ich serwer? Wysnuwasz błędne wnioski na podstawie swojej niskiej wiedzy technicznej.

Wielki atak na iPhone'y trwał dwa lata. Wystarczyło wejść na złą stronę

Signal korzysta z kontaktów jedynie lokalnie. A skąd wiesz, że binarka wystawiona w AppStore została skompilowana ze źródeł udostępnionych na GitHubie? Nie masz żadnej pewności, że Signal korzysta z kontaktów jedynie lokalnie. Rzekomy kod źródłowy czy zapewnienie producenta na stronie internetowej nie są żadnym dowodem na to. Więc zamiast pierdzielić głupoty, jak typowy leming, który uwierzy w każdą papkę jaką mu się wciska, przejrzyj na oczy i pomyśl zanim coś napiszesz.

Skąd autor wie, że FBI wie, że na urządzeniu włączone jest zabezpieczenie polegające na kasowaniu danych po 10 błędnie wprowadzonych PIN-ach?

» 3 sposoby FBI na ominięcie hasła zablokowanego iPhona -- --

FBI tak twierdzi w dokumentach sądowych. Więc albo zakłada najgorsze słusznie , albo wie — bo chociaż nie wspomniałem o tym w artykule, to w tle jest jeszcze kwestia MDM-a pracodawcy terrorysty, który miał zarządzać jego telefonem.

Możne szablonem włączali tę funkcję każdej słuchawce? Mi to wyglada na zakamuflowaną akcje marketingową applea, nie wazne co mowią wazne aby mówili a nazwa produktu pozostanie ludziom w pamięci dodatkowo z tekstu wynika że telefon jest bezpieczniejszy od innych skoro slużby specjalne mają problemy z odszyfrowaniem jego zawartości. Bo iPhone, odpowiednio skonfigurowany, jest bezpieczniejszy od innych w większości sytuacji przeciętnego Kowalskiego. Właśnie się dowiedzieliśmy, że Apple jednak jest w stanie ułatwić przejęcie kontroli nad dowolnym urządzeniem w orzeczeniu sądu jest napisane w jaki sposób.

To raczej podkopuje zaufanie od firmy, skoro do tej pory twierdziła, że nie ma możliwości odczytania danych użytkowników od iOS 8. A tu jednak ułatwienie istnieje. Fakt, że jak widać, z tego ułatwienia oficjalnie nie chce korzystać. No ale i teoretycznie i praktycznie obniżenie bezpieczeństwa jest to możliwe….

Treść ok, ale żeby zrealizować połączenie, operator chyba musi wiedzieć skąd-dokąd, czy to GSM czy netem? BTSy, triangulacja? Czyli mogą już wiedzieć z kim i kiedy się kontaktował, i teraz obserwują, straszą że zaraz będą wszystko wiedzieli, żeby wymusić ruchy w strukturach? Czy się okrutnie mylę i nie mogą? Apple niekoniecznie musi wiedzieć z kim się kontaktowałeś via iMessage. Popatrz na sposób dystrybucji klucza i komunikacji w ramach iMessage str.

No jeśli IDS nie loguje zapytań to faktycznie. Ale tak na siłę. Zanim zapytanie dotrze do IDS chyba przejdzie przez jakieś urządzenie z włączonym logowaniem, a wtedy mamy już datę i godzinę. Tym sposobem zacieśniamy podejrzanych do kilku-kilkunastu tysięcy:D. Fartem może kogoś z okolic zdarzenia? Mnie by bardziej ciekawiło co apple może zrobić w następnych generacjach iphonów by wyeliminować wymienione sposoby wbicia się do danych. Apple nie musi im nic robić, sami będą mogli wszystko napisać. Swoją drogą, bezpieczeństwo PGP pod tym względem też wsadzić między bajki.

To jest sprzętowe. Programowe to są odstępy minutowe czy godzinowe przy wpisywaniu hasła, 80ms to kwestia funkcji hashujących. Sprzętu się nie hackuje. Hackuje się ludzi. A z akumulatorem na jajach jeszcze nikt nie wygrał…. Jaką mamy pewność że cała akcja to nie zadyma i mydlenie oczu? Jabuszko już dawno pomogło dane juz mają a akcja wmawiania terrorystom i innym naiwniakom e dane są bezpieczne trwa w najlepsze? Przecież jak zaczynała się chmura wszyscy krzyczeli ze do danych dostęp ma tylko klient. Kopanie się przez korporacje z rządem USA wychodzi zazwyczaj wszystkim tak samo..

- Najlepsza aplikacja monitorująca do szpiegowania na skradzionym smartfonie.

- Dlaczego warto wybrać Android Spy Thetruthyspy;

- Jak odblokować iPada, jeśli zostanie zablokowany. Odblokuj zablokowany iPad..

- Re: Polskie znaki na iPadzie.

- Learn Spy na moim Apple iPhone 6 Plus T Mobile!

Mają połamane nogi…. Zastanawia mnie — co może wyniknąć jeszcze z ataku elektromagnetycznego lub z bezpośredniego podpięcia się pod płytę. W końcu włączony IPhone działa, ma rozszyfrowany filesystem OS-a. Akcja ma na celu wzbudzenie w społeczeństwie przekonania, że służby powinny mieć dostęp do urządzeń obywateli. Jak widać po sondażach, działa. A czy nie mozna zrobic zrzutu calego telefonu i probowac go odszyfrowac brute force, ładując spowrotem obraz telefonu na okraglo, po kazdym 10 probie wpisania hasla iwykasowaniu jego zawartosci?

Jak dla mnie to jest wstęp do gry politycznej o delegalizację skutecznego szyfrowania. Polityczna część FBI już wprost sygnalizowała, że im się to nie podoba i tak łatwo tego nie przełkną. Bez przesyłania zmodyfikowanego softu do FBI. A skoro tego nie robią to nie zależy im na zawartości pamięci nawet w porównywalnym stopniu co na backdorze. Czy istnieje sposób na odzyskanie telefonu bez konieczności utraty wszystkich danych? Czy da się odzyskać zdjęcia? Zamieszczając komentarz akceptujesz regulamin dodawania komentarzy.

Przez moderację nie przejdą: wycieczki osobiste, komentarze nie na temat, wulgaryzmy. Chcę otrzymywać powiadomienia e-mail o nowych komentarzach. Posłuchaj jednego z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język.

W ramach licencji możesz go zainstalować na 6 urządzeniach, więc zabezpieczysz sprzęt całej rodziny. Ma aż serwerów z 59 krajów, wiec jesteś w stanie wyjść na świat np. Pozwala na używanie torrenta. Nie trzyma logów, a siedzibę ma w Panamie, poza prawną jurysdykcją Polski. Wykupując go po tym linku , wspierasz redakcję Niebezpiecznik. Niebezpiecznik o bezpieczeństwie i nie FBI ma telefon, ale nie może się do niego dobrać Przypomnijmy pokrótce jak wygląda sytuacja. FBI jest w posiadaniu iPhona 5C terrorysty model A z chipem A6 pracujący pod kontrolą systemu operacyjnego iOS 9 — gdyby był to iOS w wersji poniżej wersji 8, problemu z dostępem do danych nie byłoby żadnego.

Telefon jest zablokowany, ale nie hasłem alfanumerycznym a maksymalnie 6 cyfrowym PIN-em. Ten model iPhona nie posiada czytnika linii papilarnych, więc nie można go odblokować przykładając doń palec martwego terrorysty. Najbardziej rzadko. Schematy samego urządzenia są tylko anonimowym społeczeństwem chciwych odblokowców. Schematy B. Podpisy rezystorów na diagramie nie są odczytywane, zatem podpisane jako 1, 2, 3, 4.

Być może 4 wynosi R, 1 - R Moja karma na czerwono. Dlatego często nie mogę często pisać komentarzy, a liczba zdjęć w nich jest ograniczona. Byłbym wdzięczny, gdybyś mi mówił, w przeciwnym razie czekam długo, aby odpowiedzieć co najmniej 1 raz. W ostatnich latach przypadki kradzieży iPada i innych gadżetów jabłkowych stały się częstsze. Nie ma tego nic zaskakującego, ponieważ urządzenia są dość drogie i można je odrzucić zyski.

Zobacz nasze webinary!

Ponadto oszustwa są obliczane szantażowanie właściciela urządzenia i wyrzucić pieniądze z niego. Z reguły brakujący iPad jest w stanie blokującym.

- Te artykuły także cię zainteresują:.

- Najlepsze oprogramowanie szpiegujące do śledzenia telefonu;

- Narzędzie do łamania zabezpieczeń iOS oparte na sieci WWW - jak to działa? 2021.

- Przesyłanie plików między iPhone'em i komputerem Mac.

- Najlepsza aplikacja do GPS Monitorowanie telefonu komórkowego!

Atakujący po prostu liczą środki wydechowe do usuwania bloku. I ich ofiara nie zawsze rozumie, co robić w takiej sytuacji - skontaktuj się z policją, wysłać fundusze lub napisz do wsparcia Apple. Natychmiast mówią, że pieniądze nie powinny być wysyłane do oszustów. Więc tracisz zarówno pieniądze, jak i gadżet.