Aplikacja do szpiegowania telefonu komórkowego może skanować teksty

WhatsApp udostępnił platformę internetową WhatsApp swoim użytkownikom. Jego użycie jest naprawdę proste. Wchodząc na stronę internetową aplikacji, w menu głównym można znaleźć opcję do uzyskać dostęp do interfejsu internetowego WhatsApp.

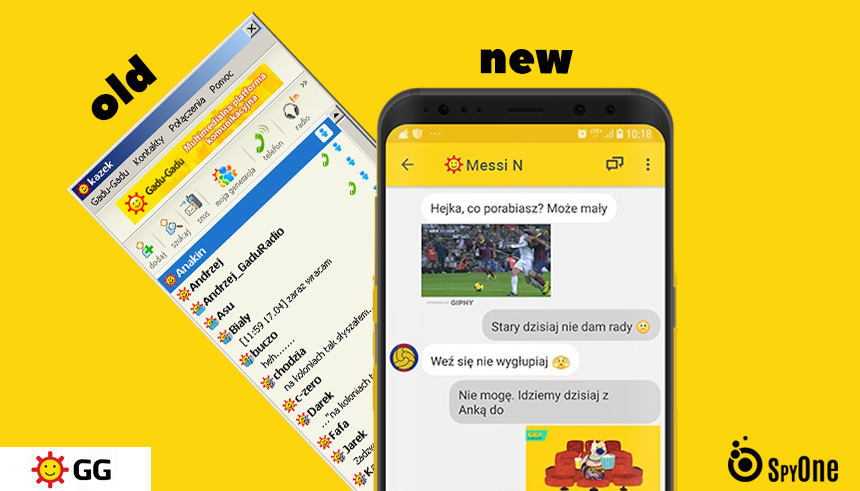

Kontroluj telefon z aplikacją SpyONE

Do tego potrzebujesz tylko:. Mając na uwadze powyższe rozważania, musisz wprowadzić ustawienia WhatsApp w telefonie komórkowym. Oto instrukcje krok po kroku:. Największe oszczędności! Na pewno pamiętasz kody kreskowe, które zawierają produkty, które kupujesz. Kod QR jest odpowiednikiem lub ewolucją tych kodów kreskowych. QR oznacza Szybka odpowiedź , w języku hiszpańskim: szybka odpowiedź. Jest to działanie wdrażane nie tylko przez WhatsApp, ale przez wiele firm, organizacji i wiele innych aplikacji.

Analiza tego kodu może przenieść Cię nie tylko na czat, w przypadku WhatsApp, ale między innymi na inne strony internetowe, artykuły, pliki, filmy. Więc co w tym wszystkim jest niebezpiecznego? Ryzyko dla naszej prywatności wynika z tego WhatsApp WWW jest w stanie przechowywać tożsamość użytkownika wystarczy zaznaczyć pole wyboru w opcji Pozostań w kontakcie dostęp do usługi bez konieczności skan kod QR oraz fakt, że telefon komórkowy nie musi znajdować się w tej samej sieci Wi-Fi, co komputer.

Oznacza to, że osoba atakująca może pod pretekstem ukraść Twój telefon komórkowy na przykład konieczność pilnego połączenia , użyć go, aby uzyskać dostęp do WhatsApp Web i utrzymać dostęp do Twoich rozmów przez kilka dni. Jak się bronić: Aby bronić się przed tego typu zagrożeniami, należy poćwiczyć trochę zdrowego rozsądku, aby nie trzeba było pożyczać telefonu komórkowego obcym osobom i nie musieć go zostawiać bez opieki w miejscach publicznych.

- Najlepsze komunikatory internetowe - TOP 8. Który wybrać?;

- Wymagania dotyczące śledzenia oprogramowania Mobile?

- Komunikatory internetowe – który wybrać?.

- Nowa aplikacja szpiegujące do monitorowania skradzionego telefonu z systemem Android;

- Potajemnie, aby śledzić iPhonea UK.

- Łatwy sposób na odczytanie wiadomości za darmo.

- Jak śledzić aktywność iPhone.

Jeśli zauważysz podejrzaną aktywność, naciśnij przycisk Wyloguj się ze wszystkich komputerów a wszystkie komputery podłączone do Twojego konta utracą dostęp będziesz musiał ponownie zeskanować kod QR telefonem komórkowym, aby uzyskać dostęp do WhatsApp Web. Kolejna technika wykorzystywana przez cyberprzestępców szpiegować WhatsApp Android składa się z klonowania Adres MAC z telefonu ofiary, zainstaluj WhatsApp i wykraść tożsamość osoby w celu szpiegowania. Jest to bardzo skomplikowana procedura, dość długa w praktyce, ale wciąż bardzo niebezpieczna.

WhatsApp używa go również, wraz z numerem telefonu, do weryfikowania tożsamości swoich użytkowników Są aplikacje, takie jak BusyBox es Adres Phantom Mac , Które pozwalają na ukrycie adresu MAC smartfonów z Androidem tylko tych, które wcześniej poddano procedurze rootowania , dzięki czemu wyglądają jak adresy innego telefonu. Jak się bronić: ten typ ataku, podobnie jak ten, który widzieliśmy wcześniej, wymaga fizycznego dostępu do telefonu komórkowego ofiary.

Trzy sposoby na zdemaskowanie mobilnego szpiega

Oznacza to, że możesz tego uniknąć, nie pozostawiając telefonu na łasce obcych i stosując kilka podstawowych środków ochronnych. Jednym z nich jest zdecydowanie użycie bezpiecznego kodu PIN aby zapobiec nieautoryzowanemu dostępowi do telefonu komórkowego z drugiej strony, aby zobaczyć adres MAC telefonu komórkowego, po prostu przejdź do menu ustawień, nie możesz być hakerem!

Kolejna rada, którą chcę ci dać, to zabronić wyświetlania wiadomości SMS na ekranie blokady Androida W ten sposób nawet SMS-y z kodem weryfikacyjnym WhatsApp nie będą widoczne dla złośliwych osób. Jak wyjaśniłem ci również w moim samouczku dotyczącym szpiegowania telefonów komórkowych z Androidem, rozszerzenie Google Sklep play jest pełen aplikacji kontrola rodzicielska oraz zdalna lokalizacja telefonów komórkowych, które, jeśli są poprawnie skonfigurowane, mogą pozwolić atakującemu na szpiegowanie zdalnego telefonu, przechwytywanie wszystkiego.

Jak się bronić: Nawet aplikacje szpiegowskie wymagają fizycznego dostępu do telefonu, aby mogły się same zainstalować, więc wszystkie wskazówki, które przedstawiłem wcześniej, mają zastosowanie. W rzeczywistości tego typu aplikacje mają możliwość ukrywania się przed wszystkimi menu systemowymi i aby się ich pozbyć, należy je najpierw odblokować, wprowadzając odpowiednie hasła.

Android kontra iOS - który system lepszy?

Co wybrać? Co zrobić, aby ustrzec się przed atakami wirusów? Przydałby się program antywirusowy, który dla wielu z nas na komputerze wydaje się oczywistością, a na smartfonie czy tablecie o nim zapominamy. Nie warto także otwierać podejrzanych załączników z e-maili i pobierać aplikacji ze źródeł innych niż Google Play. Aby dodać opinię, pytanie lub komentarz podaj swoje dane w polach poniżej. Standardowe funkcje smartfonów znajdują odbicie w najpowszechniejszych rodzajach przechowywanych informacji: najczęściej jest to zawartość książki adresowej i archiwum wiadomości SMS.

Jednak 50 proc. W przypadku tabletów odsetek ten jest jeszcze wyższy i wynosi 28 proc. Świadczy to o tym, że tablety są wykorzystywane bardziej jako tradycyjne komputery niż smartfony. Sprzęt mobilny często jest wykorzystywany do grania : 52 proc. Odsetek ten pokrywa się mniej więcej z odsetkiem graczy wśród posiadaczy nowoczesnych smartfonów, z wyjątkiem BlackBerry — tylko 34 proc.

Tablety bardzo często są wykorzystywane do przechowywania e-booków : 47 proc. W badaniu wzięło udział 11 tysięcy osób z całego świata.

Piszesz, rozmawiasz, przesyłasz pliki? Oto nasze TOP 8 komunikatorów

Źródło: Kaspersky Lab Fot. Ponadto potrafi także obejść system, który powiadamia użytkowników o cenie usługi i wymaga autoryzacji przed dokonaniem płatności. Zadaniem trojana jest więc wyłudzenie pieniędzy od ofiar za pośrednictwem usług o podwyższonej opłacie. Specjaliści zauważyli, że obecnie trojan atakuje użytkowników urządzeń z Androiem głównie za pośrednictwem popularnej rosyjskiej społecznościówki — Vkontakte.

Zatem większość ofiar odkryto w Rosji i sąsiednich państwach. Infekcja odbywa się za pośrednictwem odsyłaczy do pirackich wersji popularnych gier, takich jak chociażby Minecraft Pocket Edition. Odsyłacze te pojawiają się na stronach grup społeczościowych, a pliki charakteryzuje mniejsza objętość niż w przypadku oficjalnych wersji, co może być dla wielu atrakcyjne.

Oprogramowanie szpiegowskie na telefon komórkowy

Po infekcji Podec żąda praw administratora, a gdy już je uzyska, uniemożliwia usunięcie lub wstrzymanie działania swojego kodu. Jak zauważają eksperci, Podec jest wyrafinowany pod względem technologicznym, co sugeruje, że w jego rozwój zainwestowano niemało czasu i pieniędzy. Cyberoszuści wysyłają e-maile, których rzekomym nadawcą jest Poczta Polska, a dotyczą one niedostarczonej przesyłki kurierskiej. Infekcja zaczyna się wówczas, gdy ofiara kliknie w link znajdujący się w mailu.

Wówczas z sieci pobierany jest i instalowany koń trojański, który pobiera z sieci kolejne złośliwe oprogramowanie — tutaj CryptoLocker. Po uruchomieniu na urządzeniu ofiary szyfruje dyski sieciowe i wszystkie pliki, m. Potem wyświetla komunikat z żądaniem okupu. Przed tego typu atakami uchronimy się aktualizując oprogramowanie antywirusowe, nie otwierając załączników od nieznanych nadawców czy tworząc kopię zapasową swoich plików.

Nowości ze świata technologii, muzyki, i niedostępne nigdzie indziej okazje T-Mobile. Warto być na bieżąco! Premiera OnePlus 3 zbliża się wielkimi krokami, a tymczasem w sieci pojawiły się kolejne fotki nowego pogromcy flagowców. Już za kilka dni odbędzie się pierwsza błyskawiczna sprzedaż Xiaomi Mi Max.

Co ciekawe, chęć rezerwacji zgłosiło ponad 8 mln osób.

Jeśli czekacie na Androida N m. Google podobno opóźniło implementację tej technologii i w Androidzie 7.

Nowinki i ciekawostki ze świata narzędzi detektywistycznych i szpiegowskich.

Katarzyna Jasiołek. Technologie Trendy. Aby była na to szansa, jego twórcy posługują się ikoną popularnego programu i jest dystrybuowany jako aktualizacja systemu.